Découvrez dans cet article les premiers enseignements de l’étude du groupe de travail “Cyber4Tomorrow” sur les émissions de gaz à effet de serre de la cybersécurité et les pistes de réduction associées.

Bien souvent brandie comme un totem intouchable dans les démarches de numérique responsable, la cybersécurité pourrait pourtant bien être une piste sérieuse de réduction des impacts environnementaux pour les organisations. C’est ce que montre l’étude publiée par le groupe de travail “Cyber4Tomorrow” constitué de l’entreprise Wavestone et du Campus Cyber (lieu regroupant les principaux acteurs publics et privés de la sécurité numérique) Nous vous partageons dans cet article les principales conclusions de cette étude.

Quelle est la méthodologie de l’étude ?

L’étude s’est focalisée dans un premier temps sur les émissions de GES (Gaz à effet de serre, en CO2eq).

Pour mesurer les émissions, 50 mesures sur les 700 mesures de cybersécurité du référentiel international “NIST Cybersecurity Framework” ont été présélectionnées, sur la base de trois indicateurs clés :

- La mesure nécessite-t-elle un nombre important de terminaux ?

- La mesure nécessite-t-elle un nombre important de serveurs ?

- La mesure nécessite-t-elle un nombre important d’équipements réseaux et de bande passante ?

L’impact des 50 mesures retenues a été établi sur la base du calcul des émissions à l’aide des données réelles de Wavestone et de ses clients ainsi que sur différents facteurs d’émission de l’Ademe, de Boavizta et de données constructeurs. Le groupe de travail a ainsi établi un top 10 des mesures les plus émettrices de GES afin de proposer les principales pistes d’action à implémenter pour réduire les émissions liées aux activités de cybersécurité.

Quel est l’impact environnemental des mesures de cybersécurité ?

Les émissions des 50 mesures présélectionnées représentent entre 5 et 17% des émissions des services informatiques des entreprises étudiées, alors qu’elles ne représentent que 5% du budget de ces mêmes services.

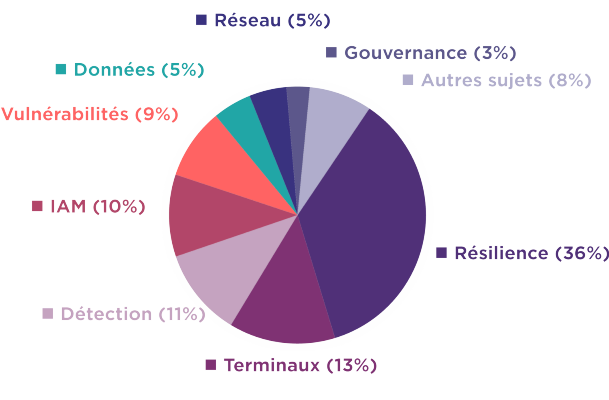

Et les thématiques de cybersécurité les plus émettrices ne sont pas forcément celles auxquelles on pourrait penser, comme nous le montre le graphique ci-dessous :

En tête des émissions, on trouve donc pour un total de près de 50% des émissions la résilience (36%) comprenant les différents mécanismes de secours (serveurs dupliqués, serveurs de sauvegarde et PC de secours), et les périphériques utilisateurs spécifiques (13%) comme ceux exigés pour les prestataires et les administrateurs en plus de leurs périphériques du quotidien.

Le chiffrement ne représente qu’environ 1% des émissions totales, bien que l’empilement des couches de chiffrement peut avoir un impact par effet rebond sur la consommation globale des systèmes d’information, et nécessitera donc des études approfondies.

Quelles pistes d’action pour réduire ces émissions ?

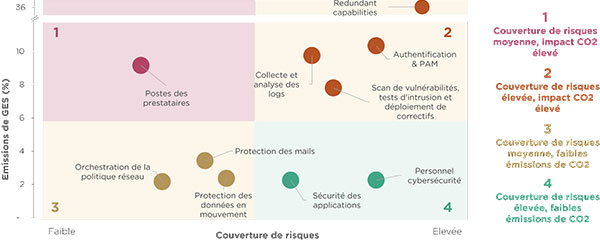

Le groupe de travail a cartographié les 10 principales mesures dans une matrice en fonction de leurs émissions et du niveau de risque afin d’identifier les actions permettant de réduire les émissions avec un impact minime voir inexistant sur le niveau de risque :

Ainsi, avec les observations de l’étude, 4 actions clés ont été identifiées permettant une forte réduction des émissions avec un niveau de risque constant :

- Optimiser la redondance : réduire le périmètre de données dupliquées, virtualiser certains éléments de redondances, réduire la durée de conservation des sauvegardes, ou encore réduire le nombre des postes de travail de secours.

- Uniformiser les solutions de contrôles d’accès et d’identité : Consolider les usages sur un nombre limité de solutions et mettre en place des méthodes ne nécessitant pas d’équipements physiques dédiés (token, cartes à puce, etc.)

- Optimiser les journaux techniques (logs) : Mutualiser les systèmes et réduire les volumes des logs (par exemple en réduisant leur verbosité et leur duplication)

- Repenser la mise à disposition de postes de travail externe pour les prestataires externes : Certaines entreprises mettent à disposition des postes de travail pour leurs prestataires externes. Une solution de VDI (Virtual Desktop Infrastructure) peut permettre de s’affranchir d’un ordinateur dédié pour les prestataires qui en possèdent déjà un.

Ces actions ayant été ciblées compte tenu des résultats de l’étude et des entreprises étudiées, le groupe de travail a également élaboré un outil d’auto-évaluation qui permettra à chaque organisation d’adapter la démarche et de la transposer à son contexte.